Vectra Cognito Detect: Azure AD, O365 védelem

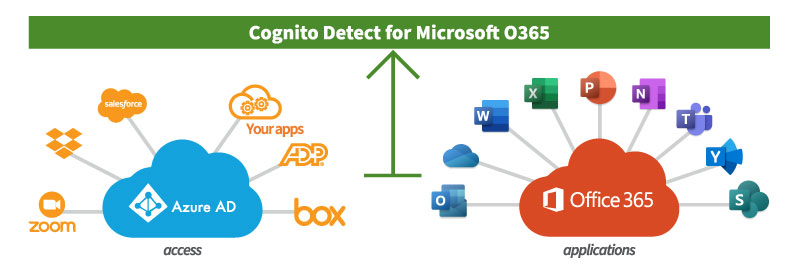

Mit kell szem előtt tartanunk, amikor a felhős alkalmazások és az azokon belüli hozzáférések kezelését szeretnénk biztonságosabbá tenni? Ahogyan ezt már korábbi cikkünkben kifejtettük: a rosszindulatú támadások a teljes hálózatra kiterjedhetnek: a LAN-tól a SaaS-ig. A Cognito Detect for Office 365 minden felületen lehetővé teszi az IT biztonsági kontrolok növelését, megvalósítja a tényleges felügyeletet: mindent átvizsgál, elemez, majd priorizálja a feladatokat és szükség esetén riasztást küld a megfelelő szervezeti egységnek. Minden CISO álma egy olyan detektáló rendszer, amely ilyen hatékonyan kezeli az incidens menedzsmentet is.

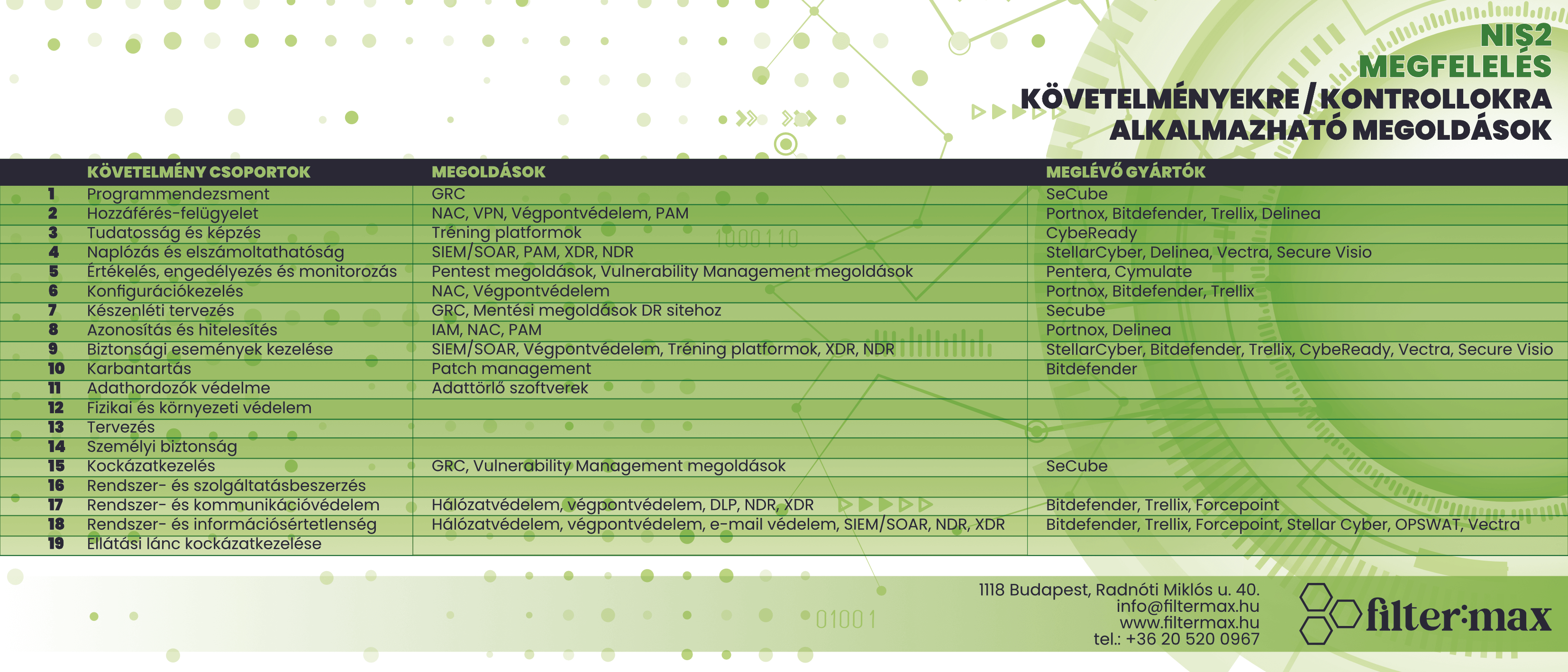

Cognito Detect for O365 az Azure AD védelmében

Amikor a világjárvány globálisan távoli munkára kényszerítette a munkavállalókat, az Azure AD népszerűsége robbanásszerűen megugrott, 2020 végére elérte a 425 millió aktív felhasználót. Miért is fontos, hogy a vállalkozások az egyszerűbb bejelentkezéshez és a felhőhöz való biztonságos hozzáféréshez költöztek az Azure AD-re? Azért kell kiemelt figyelmet fordítani erre a lépésre, mert ezzel az Azure AD hozzáférés az alkalmazások és a teljes Office 365 ökoszisztéma kulcsa lett, amiről a támadók hamar felismerték, hogy mekkora érték valójában. Az értékeket pedig minden esetben prioritásként kell védenünk!

A Cognito Detect for O365 erre a védelemre lett kifejlesztve. Képes fogadni az O365, Azure AD, SharePoint/OneDrive, Teams és Exchange esemény logokat. A Vectra Cognito AI mélyen átlátja az O365 alkalmazások összefüggéseit és használja a felügyelt/nem-felügyelt gépi tanulási modelleket. Ezek alapján analizálja az eseményeket, mint például a bejelentkezéseket, file létrehozási és módosítási eseményeket, DLP beállításokat és a postafiókok routing konfigurációjának és automatizációjának változásait. Az eredmény: a támadási viselkedések, a támadások lenyomatainak pontos megtalálása a teljes támadási láncban. A találatok nem anomália alapú riasztások, hanem pontos meghatározott és behatárolt támadási akciók konkrét megmutatása, melyek a kritikus eseményekre, végpontokra és felhasználókra fókuszálják a biztonságért felelős személyzet figyelmét.

A Vectra a detekcióban élen jár, nincs ez másként az O365 esetében sem. Korábban a Vectra SOC Visibility Triad cikkünkben már bemutattuk, hogy a Vectra milyen szoros és hatékony együttműködésben áll a Microsofttal, ezzel sikeresen megvalósítva egy magasabb szintű preventív kontrolt.

Az Azure AD értéke, védelme, kompromittálódása és a Sunburst

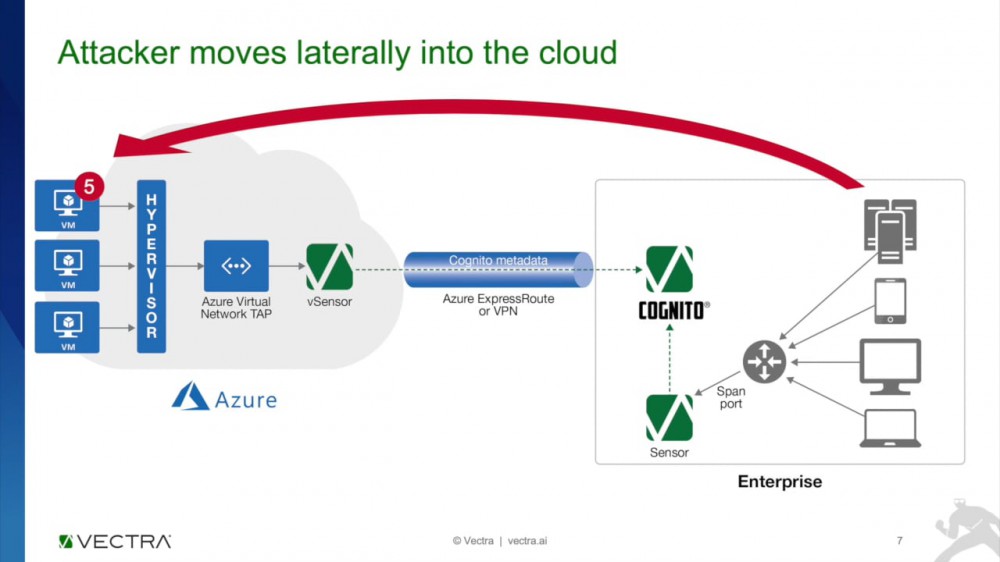

Már egyetlen Azure AD-fiók megtörésével is a támadók nagy mennyiségű adathoz férnek hozzá több SaaS-alkalmazáson, köztük a Microsoft Office 365-ön keresztül. Ez az egypontos támadási lehetőség kritikus fontosságúvá tette a szervezetek számára, hogy az Azure AD támadásait észleljék és a lehető leggyorsabban reagáljanak rájuk, még mielőtt a támadók más alkalmazásokhoz is eljuthatnak így okozva hatalmas üzleti károkat.

A kritikus Azure AD-fiókok biztonságossá tételének bevált módszerei az erős, modern adaptív többtényezős hitelesítés (MFA) vagy lokálizáltan történő hozzáférési szabályok alkalmazása volt. Az ilyen típusú megelőző intézkedések azonban nem elegendőek a támadók visszatartására és az adatok védelmének biztosítására. A modern támadóknak számos eszköze van a preventív ellenőrzések megkerülésére olyan technikákkal, mint a lokál bejelentkezési adatokkal való visszaélés, brute force támadás, továbbá olyan módszerek, ahol az MFA nem alkalmazható, a felhasználók megtévesztése a támadó által vezérelt OAuth-alkalmazások telepítésével, a WS-Trust biztonsági réseinek kiaknázása és saját ticketek hamisítása „Golden SAML” támadással.

A "golden SAML" támadások, illetve, hogy a támadók képesek a megelőző intézkedéseket el- és kikerülni, voltak a főbb támadási eszközök a Sunburst vagy Solorigate néven elhíresült SolarWinds kibertámadási incidens során. A támadók meg tudták hamisítani a saját ticketjeiket, így kerülve el az MFA-t, s szerezve hozzáférést az Azure AD környezethez, illetve az értékes SaaS alkalmazásokhoz.

A Vectra viselkedésalapú megoldása, megközelítése viszont képes volt riasztani a SolarWinds támadásban összes, támadók által alkalmazott technikáról, anélkül, hogy a meglévő modellek frissítését végre kellett volna hajtani.

Ha többet szeretnél megtudni arról, hogy a Vectra miként észleli és állítja le a SolarWinds-hez hasonló támadásokat és hogy miért ideális felhős környezet védelmére, akkor olvass bele a korábbi tartalmainkba is.

A Vectra Detect komplex – detektál, elemez, riaszt

A Detect for Office 365 mesterséges intelligencia segítségével elemzi a fiókok használatát, és mély viselkedésalapú támadás detektálást végez. Amikor támadási magatartást talál az Azure AD-ben, riasztást küld, ezzel lehetővé teszi az érintett szervezetek számára a fiókátvételek azonnali észlelését és leállítását, mielőtt a támadó hozzáférne bármely SaaS-alkalmazáshoz. Viselkedési figyelmeztetést küld olyan esetekben is, mint a redundáns hozzáférési csatornák létrehozása és a privilegizált Azure-műveletek.

A Vectra több mint tíz egyedi Azure AD-ra vonatkozó és több mint 20 Office 365-specifikus észlelési modellel biztosítja a támadások elleni lefedettséget. Az eseményeket soha nem elszigetelten kezeli, a kontextus szerinti összefüggésben a támadók műveleteinek hatékony és eredményes rangsorolását végzi az elemzések során.

A Vectra Cognito Detect megoldása a kulcs az ilyen jellegű támadások eredményességének csökkentésében, azokban az esetekben, amikor a rosszindulatú betolakodók megkerülik a megelőző intézkedéseket, mint ahogy ez történt SolarWinds támadás esetén is. A Vectra válasza egyértelmű volt a támadóknak: létrehozta a Cognito Detect for O365 alkalmazást az O365 és az Azure AD számára.

Ha nem akarsz lemaradni az aktuális IT Security eseményekről és technológiai trendekről, illetve érdekelhet egy demó a Vectra megoldásairól, akkor az alábbi gombra kattintva vedd fel velünk a kapcsolatot.

EN

EN