Service Account Security

A privilegizált Service Accountok a cyber bűnözők elsődleges célpontjai. A támadók akár legitimnek tűnő szolgáltatásoknak álcázott folyamatokon keresztül férnek hozzá az érzékeny adatokhoz. Az ilyen jellegű rejtőzködés lehetővé teszi számukra, hogy észrevétlenül mozogjanak a vállalati hálózatokban és a felhőkörnyezetben. Pénzügyi csalások, érzékeny információkkal, adatokkal való visszaélések, lopások: a támadók fő profiljai. A nem megfelelőlen menedzselt Service Accountok a legjobb terepet biztosíthatják a kiberbűnözőknek, hogy viszonylag könnyen hozzáférjenek akár az érzékeny adatokat tartalmazó óriás adatbázisokhoz és hogy képesek legyenek akár folyamatosan is fenntartani az ilyen hozzáférésüket.

Éppen ezért, a privilegizált Service Accountok helyes menedzsmentje óriási kihívás a vállalatok számára. Veszélyes ezeket figyelmen kívül hagyni, mivel a háttérben működve segítik az üzleti siker szempontjából kritikus alkalmazások és IT-szolgáltatások automatizálását.

A legtöbb szervezetnek sok Service Accountja van, olyannyira, hogy azok manuális kezelhetősége bonyolult, szinte lehetetlen feladat vagy nehezen fenntartható és sok extra munkaerőt és munkaórát igényel. A hibázás lehetősége, egy esetleges biztonsági rés keletkezése komoly problémákhoz is vezethet. Gondoljunk csak bele: egy ilyen gyakorlatban mennyi olyan eset lehet, ahol az alapértelmezett jelszavak használata mindennapos és ez következetlen biztonsághoz vezet.

Service Accountok és azok kockázatainak meghatározása

A vállalatoknak, szervezeteknek sokféle IT-szolgáltatása van. Ezeknek a programjai az operációs rendszerek hátterében futnak, és akkor lépnek működésbe, amikor egy felhasználó, egy alkalmazás vagy más szolgáltatás miatt szükség van erre. Akár már egy közepes méretű szervezetnél is több száz, vagy ezer olyan IT service létezhet, ami a háttérben fut . Ezek normál működéséhez szükség van a megfelelő erőforrásokra. A Service Accountok azt a célt szolgálják, hogy egy gondosan kitalált vállalati infrastruktúrában az IT szolgáltatások az egyes szerver, adatbázis és egyéb forrásokhoz való hozzáférései biztosítottak legyenek.

Hogyan működik egy Service Account?

A Service Account-ok speciális, nem emberhez kötött privilegizált fiókok, amelyek jogosultsági és hozzáférési engedélyeit alkalmazások vagy egyéb szolgáltatások használják fel. Funkcióját tekintve, egy Service Account adatokhoz és hálózati erőforrásokhoz férhet hozzá.

Olyan, már meglévő - vagy egy alkalmazás telepítése során újonnan létrehozott - lokális rendszerszintű jogosultságokkal társított fiókok ezek, melyek hozzáférhetnek és/vagy kapcsolódhatnak más hálózati erőforrásokhoz. Ezt szem előtt tartva, a Service Accountok működtetése gyakran magasabb szintű jogosultságokat, és az üzleti szempontból kritikus alkalmazásokhoz és adatokhoz való hozzáférést igényli.

A Service Accountok egyre nagyobb biztonsági kockázatot jelentenek!

Az a személy, aki egy vállalatnál felelős az informatikai szolgáltások biztosításáért, biztonságáért, nem feltétlenül egyezik meg azzal a személlyel, aki a Service Accountok felelőse. Sajnos, a sokféle privilegizált fiókkal ellentétben, a Service Accountok nem feltétlenül kapcsolódnak egyedileg emberhez, és gyakran láthatatlanok az IT radar számára is. A tapasztalat az, hogy kezelésüket a legtöbb esetben elhanyagolják vagy tudomást sem vesznek róluk.

Pedig ezen hozzáférések hitelesítő adatainak frissítése vagy módosítása igen kockázatos, hiszen ez befolyásolhatja a futó szolgáltatásokat, egyfajta láncreakció függőségben van mindennel. Ennek ellenére, a Service Accountok megfelelő kezelésére a legtöbb vállalat rossz biztonsági gyakorlatokat vezetett be. Ezek közül a leggyakoribbak:

- Eltúlzottan privilegizált Service Accountok meghatározása.

- A Service Accountok jelszavainak statikus használata, azaz soha nem rotálják a vagy változtatják meg a jelszavakat.

- Alapértelmezett, soha meg nem változtatott jelszavak használata.

- Az interaktív bejelentkezés engedélyezése.

- Ugyanazon account használata több szolgáltatáshoz.

- Gyenge Service Account elnevezési gyakorlat.

- Beágyazott jelszavak vagy egyszerű plain text-ben való tárolás.

- Fiók megosztása szolgáltatások és emberek között, illetve ugyanannak a jelszónak a használata több accounthoz is.

Ideális esetben a szervezeteknek arra kell törekedniük, hogy 1:1-ben olyan Service Account és szolgáltatási kapcsolat alakuljon ki minden fiókkal, amely amúgy csak a megfelelő szolgáltatáshoz szükséges jogosultságokkal rendelkezik.

Service Account és a tartható célok

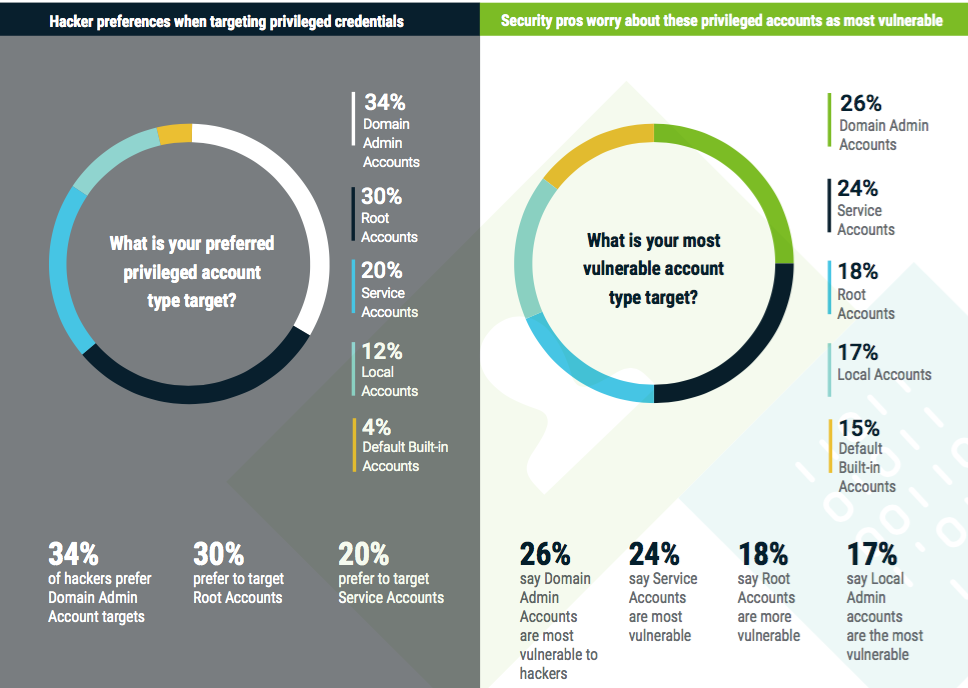

A Thycotic által készített 2019. évi Black Hat jelentésében a hackereket és a biztonsági szakembereket megkérdezték a Service Accountokkal kapcsolatos jelenlegi gyakorlatokról és kockázatokról. A biztonsági szakemberek 24%-a szerint ezek a legsebezhetőbb pontjai egy vállalatnak, azaz mondhatjuk, hogy a kiberbűnözők elsődleges támadásainak célpontjai.

A felmérésből az is kiderül, hogy a biztonsági szakemberek és a hackerek egyetértenek abban, hogy a Service Accountok, mint célpontok népszerűségének fő okai:

- Könnyen upgradelhető privilegiumok beállíthatósága.

- Az értékes / érzékeny adatokhoz való hozzáférés lehetősége.

- Egyfajta állandó hozzáférés megteremthetősége.

- Egy vállalati IT-környezet radara alatt mozog, így nehezen monitorozható.

A felmérésben résztvevők abban is egyetértettek, hogy a Service Accountok védelmének legjobb lehetőségei a következők:

- A felesleges Service Accountok eltávolítása.

- A belépési, hitelesítő adatok gyakoribb változtatása.

- A privilegizált accountok megfigyelése a gyanús viselkedés gyorsabb észlelése érdekében.

A legjobb megoldás: PAM életciklus-megközelítés

A Service Accountok kezelése is a privilegizált account management (PAM) hatásköre. Amikor egy Service Account menedzsmentet tervezünk meg, akkor a PAM életciklusának szélesebb körű megközelítését kell alkalmazzuk, az alábbi szempontok figyelembevételével.

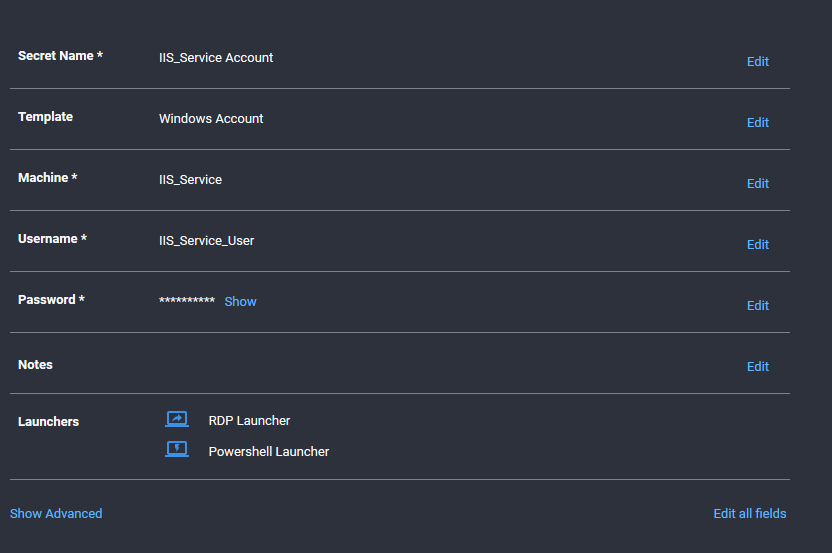

- Létrehozási / jóváhagyási folyamat: Az új alkalmazások telepítésekor ügyeljünk arra, hogy automatizált létrehozási és jóváhagyási folyamatot végezzünk el. Ezt igazítsuk hozzá a saját audit folyamatunkhoz, mert így az érzékenyebb alkalmazások szigorú biztonsági ellenőrzés alatt futnak majd le.

- Service dependency mapping: Térképezzük fel és rögzítsük a lehetséges kapcsolódásokat, függőségeket a futó szolgáltatások és a Service Account között a privilegizált menedzsment tervünk végrehajtásakor, mert egy ilyen funkcióban bekövetkező változás más szolgátatásokra is kihatással lehet.

- Folyamatos felderítés: Derítsük fel azokat a Service Accountokat, amelyeket esetleg egy nem jóváhagyott folyamat vagy életciklus során hoztak létre, majd vonjuk be ezeket is a szokásos munkafolyamatokba, miután leellenőriztük őket, hogy a megfelelő policy-k szerint működnek.

- Biztonsági és felügyeleti kockázatértékelések: Térképezzük fel a megfelelési követelményeket a biztonsági hozzáférések ellenőrzéséhez, implementáljuk azokat és készítsünk riportot a felügyeletről.

- Automatizált auditok és jelentések: Monitorozzuk, rögzítsük és riportoljuk a használatukat és változásaikat a saját privilegizált hozzáférésünk ellenőrzése és auditja során. Ez segít majd megkülönböztetni az engedélyezett és a jogosulatlan módosításokat.

- Frissített és felülvizsgált biztonsági ellenőrzések: A csoportosított Service Accountok egyenként hasonló kockázatokat rejtenek. Ellenőrizzük más privilegizált fiókokkal együt, hogy a megfelelő biztonsági protokoll alatt futnak-e az egyes Service Accountok.

- Lejárati / ellenőrzési folyamat: Állítsunk be egy ellenőrzési vagy lejárati dátumot annak érdekében, hogy meghatározhassuk, hogy az alkalmazás továbbra is szükséges-e, vagy sem. Ezt a létrehozási folyamat részeként kell megtenni.

- A nem használt / lejárt Service Accountok eltávolítása: A nem használt Service Accountokat folyamatosan távolítsuk el, hogy csökkentsük a privilegizált területet fenyegető támadások számát. Az eltávolítás az accountok életciklusának kritikus szakasza, amelyet sajnos gyakran figyelmen kívül hagynak.

Összegezve: A Thycotic PAM megoldásával csökkenthető a Service Accountok nem megfelelő felügyeletéből származó kockázat. Ahhoz, hogy egy vállalati rendszer védelme megfelelően működjön, érdemes megfogadni az alábbi 5 jótanácsot:

- Legyetek képben az összes, rendszeretekben üzemelő Service Accountot illetően.

- Mindegyiket dokumentáljátok, osztályozzátok és leltározzátok.

- Legyen biztonságos hozzáférés hozzájuk.

- Hozzatok létre megfelelő felügyeletet és ráláthatóságot.

- Automatizáljátok a Service Accountok működését, fenntarthatóságát.

Ha szívesen hallanátok még a gyártóról, akkor kattintsatok ide. Ha kíváncsiak vagytok a Thycotic Black Hat riportjára, akkor ide. Ha pedig kérdésetek lenne a Service Accountok védelme kapcsán, akkor az alábbi gombra kattintva felvehetitek a kapcsolatot mérnökeinkkel.

EN

EN